海賊ビジネスとサイバーセキュリティ [暗号セキュリティ]

電子契約のことを知りたくて、30年前に自分が勉強した昔取った杵柄で頑張ってみた。でもそれを書いたら、もっとどんどん頭の中に沸き上がってきたことがあった。

セキュリティに関する当時の時代背景といったら、やっぱり海賊ビジネスなのである。中国や東南アジアは、まさに海賊ビジネスの温床であった。(いまもかもしれませんが。(笑))

日本の音楽界の音楽CDの模倣CDやCD-Rなどが大量に売られていた。それで現地人は膨大な利益を上げていたのである。

日本の作曲家や演奏家などの音楽家の著作権者にとってはもう億単位、兆単位の大損失である。それは音楽CDがノンスクランブル、非暗号化の裸のコンテンツだったからなのである。

どんな風にして海賊盤を作るのか?

もう奴らはありとあらゆる手段を尽くしてやる。

有名なのは、リバースエンジニアリングと呼ばれる手法だ。セットの中の基板の写真を顕微鏡で写真を撮って、それを観察して、その情報から自分達用に回路図に変換する方法である。

うそだろう!と思うかもしれないが、そんな気が遠くなることを彼らはやっちゃうのだ。

まっ自分も身近でやってたけどね。欧州の衛星放送のチューナーの回路図がどうなっているか調べるために、同僚たちは、PhilipsやGrundigのASTRAのチューナーを購入して、一生懸命その基板パターンから回路図を起こしていたっけ?(笑)こういうのをリバースエンジニアリングといいます。

コンテンツがデジタルで、しかもそれに暗号化されていない、ノンスクランブルであるということは、もう奴らはセットの信号線ラインのところにピンを立てて、それをそのまま吸い取って読み取ってデータを複写したりもする。物理プロービングと呼ばれる手法だ。

そのほかに、CDをそのままスタンピングといって、物理的に型をとって複写してしまう方法もある。CDの音が鳴る仕組みというのが、CDにはピットといって、音声信号に相当する穴があいていて、それにレーザーを当ててその反射角に応じて音を再生する仕組みだからだ。

だからそのディスクごと、ピットの穴ごと物理的に型をとって複写してしまえば、模倣CDは造れてしまう。

中国や東南アジアの山奥には、そんなやつらのアジト、秘密基地がたくさんあるのだ。(笑)そこで日夜そんな悪さをしている。日本は格好の餌食とされてきたのである。

秘密裏にそのアジトを突き止めて、摘発する訳だ。

これもやはり1番大きな原因は、CDの音がノンスクランブル、非暗号化だったからである。これに懲りて、今後の次世代光ディスクに記録する信号は、必ず暗号化すること、スクランブルをかけることということになった。

次世代音楽ディスクのSACDや、次世代映像光ディスクのDVDは、コンテンツは暗号化されて格納されることになった。また光ディスク特有の物理的複写、スタンピング対策も施した。

世の中の庶民のオーディオマニアの方には、こういう暗号化を批判される方もいる。暗号化してしまったために、簡単にコピーができなくなり、世の中に音楽というものが広まらなくなってしまった要因を作ってしまった。CDのような裸のコンテンツだからこそ、自由に機器間をコピーできて、それが音楽の普及の隠れた要因だったのに。。。暗号化でなんでも禁止にしてしまう窮屈な世界はじつは音楽のこういう隠れた世界的な普及を阻害している。。こんなご意見である。

それは確かに仰ることもわかるような気がするが、まっ自分からすると、あくまでユーザー目線の自分たちの使い勝手だけからのお気軽な意見だよな、という印象しか持たない。

海賊盤ビジネス、模倣ビジネスでどれだけ著作権者が被害を被ってきたか、これをなんとかとめなきゃあかん、という流れは必然で、暗号化は当然の道筋であったと思う。

コンテンツに固有のコンテンツ鍵、ディスクに固有の鍵のディスク鍵、そしてセットの機器本体にも固有の鍵のセット鍵、この3種類の鍵で記録メディア固有のセキュリティを構成している。

これは光ディスクが最初だと思うが、いまの時代のSDカードのような不揮発性フラッシュメモリーなんかも原理的に同じである。

でもこうやって記録メディア用の暗号化、セキュリティ対策を施しても、奴らはやってしまうのだ。一番の原因となっているのはPCだ。PCが高速処理CPUになるにつれて、暗号解読が可能になってしまう。

DVDの暗号システムのことをCSS(Contents Scramble System)というのだが、

・CSS DVDコピーガードを解除できるフリーソフト

・「朝めし前」だったDVDのコード解読

・2021年最新版 DVDのコピーガード解除ソフト8選

・フリーソフトだけで完璧にDVDのCSSを解除できるソフト

もうネットには山ほどこのような情報が掲載されている。

暗号がこういう輩たちに破られたら、それに負けじと、さらにセキュリティを強化したシステムにする。でもまた破られてしまう。それの繰り返しだ。

セキュリティの世界は、つねにいたちごっこの世界である、とはこの業界のことを知る人なら有名な言葉だ。

自分も暗号セキュリティの仕事をしていて、なんかもう疲れてしまい、生産性を感じない世界だなと思ったこともこのような世界だからだ。

いまの時代、ネットワークの時代になって、光ディスクのような物理的な記録メディア、記録媒体が消えつつある。そうすると海賊盤ビジネスもきっと干しあがっている感じだろう。彼らもネタがなくなって消滅しつつある。

じゃあネットワーク時代、オンライン時代の海賊ビジネスとはなんなのか?

ネットワーク通信で暗号が必要なことは先の日記で述べた。

オンラインの時代はもっと違うところに焦点があるんじゃないかなと感じる。それはサイバー攻撃、サイバーアタックである。

ハッカーたちが日夜、侵入してきて情報流出させたり、機能停止に追い込んだり、もう大損害を与えようと日夜狙っているのだ。

ハッカーというのは、プロがやっているように思われるかもしれないが、ツールを貸しているプロ集団がいて、そこからツールを借りて、じつは素人がやっているという話がもっぱらだ。

侵入に成功することで、ハッカーには報酬が入る仕組みなのだろう。

企業でたとえば工場を狙われたりしたら、生産ラインが止まってしまう。これを復旧するまでに大変な時間がかかってしまう。その止まっている間、何億という被害額がでて、大ダメージである。

日本国内にはハッカーたちにとって、いろいろ美味しいところはいっぱいあるのだろう。ある意味テロ行為とも思える危険な場所もある。ここをハッカーに狙われたらさすがに日本もヤバいだろうというところが。

ハッカーはその守られた鉄壁のところを突き抜けることに快感を得る人種なので、どんどん恐れをなさず挑戦してくる。

やっぱりいまのネットワークの時代といえば、このサイバー攻撃、サイバーアタックが最大の問題点なのだと思う。自分が暗号セキュリティを勉強していた1995年ごろには、なかった発想だ。

あなたの自宅のパソコンに日夜届く不審メール。詐欺メール。これもある意味ハッカーと言っていい。

企業のPCにもこういう不審メールは届く。ついクリックしたら、一気にウイルスが混入繁殖してしまい、社内のネットワークが壊滅に追い込まれる。復旧するまで大変な時間がかかり、まさに大損害である。

この不審メールは最近、非常に巧妙にできているので、つい騙されてしまい、クリックしたりする。まさにネットワーク時代のセキュリティとは、こういうサイバー攻撃、サイバーアタックを防御するためのセキュリティだと思うのである。

東京五輪で、外国からのサイバー攻撃が大会期間中じつに4億5千万回あった、という事実。それを日本はしっかりガードして、被害なく無事大会に支障をきたすことなく守り通したという事実に自分は誉を感じます。

この日本国内からはもちろんのこと、諸外国からのサイバー攻撃からどう守っていくか、企業はもとより、日本全体の問題なのである。

そういう意味で、今の時代のセキュリティは、単なるセキュリティではなく、サイバーセキュリティといえるのだ。

でもファイヤー・ウォール、セキュリティソフトの利用、社員の啓蒙くらいしか対応策が思いつかないのは私もです、ハイ。(笑)

PKI (公開鍵暗号インフラ) [暗号セキュリティ]

ペーパーレスな次世代の契約書管理方式として電子契約サービスが有力視されているが、その電子契約に使われている原理が、PKI(Public Key Infrastructuer)、公開鍵暗号インフラと呼ばれる暗号のやり取りをきめた仕組みであることがわかった。

これは、もう暗号セキュリティの基本中の基本の考え方で、もう何十年も不変の変わっていない技術である。

ネットワーク時代、デジタルコンテンツ時代に、その著作権保護技術として、暗号と電子透かし(Watermark)は二大必須技術なのである。もう基本中の基本。

コンテンツがデジタルであるということは、マスターと変わらないということ、コピーしても劣化しないということ、それをインターネットでやり取りする場合、そのままコンテンツがハイジャックされて盗まれると、そのマスターのクオリティのまま、相手が利用できることになる。

インターネット上の通信で、コンテンツを裸で流すというのは、もう論外なのである。

自分が届けたい相手にきちんと伝送したい、そのための認証手続きを踏まえた送信に暗号セキュリティ技術は使われる。

電子契約では、このPKIの仕組みを使うので、その仕組みをきちんと理解しておく必要がある。もちろん、実際使うユーザーからすると、そんな難しい理論を意識することなく、ただブラウザのUIのボタンをポチっと押すだけで、全部そういう暗号セキュリティが施されるような仕組みになっているに違いない。

でもちゃんとどうなっているのか、なにをやっているのかのその仕組みを理解したうえで利用したほうが、信頼度、安心度は全然違うと思う。

電子契約は自分にとって、他人事ではなく、自分にも降りかかってくると思われるので、自分のために書いているようなものである。

1995年ごろにインターネット音楽配信ビジネスを仕事としているとき、仕事でこの暗号セキュリティのことはずいぶんやった。

インターネットにデジタル音声信号を流すということは、暗号セキュリティを勉強するということと同意語であった。

コンテンツプロバイダ、サービスプロバイダ、クリアリングハウス(第三者機関)、ユーザーホームネットワーク。。。こういうシステム的なことをやったことももちろんであるが、これはたくさんの人が関与しないと成り立たないビジネス。1人でやれることでもない。

だから自分の担当ベースで実務としてやることは、暗号や電子透かし(Watermark)だったのだ。

あの当時は、自分でパワーポイントを使ってしこしこと図を作っていたんだよね。すごい頑張り屋さんだった。

今回もそれをやろうかと思ったけれど、ちょっと気が滅入るのでやめといた。ネットの図を拝借すると、自分の思っている通りの説明ができず歯がゆいのだが、なるべく自分の考え方に近い図を選んで、頑張ってみるとする。

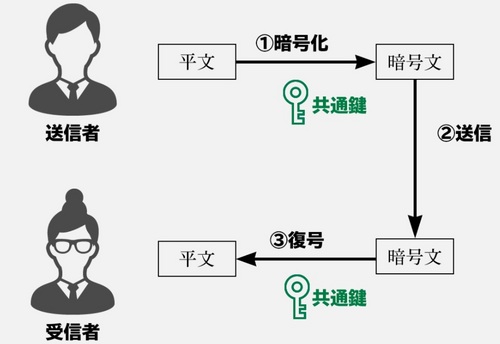

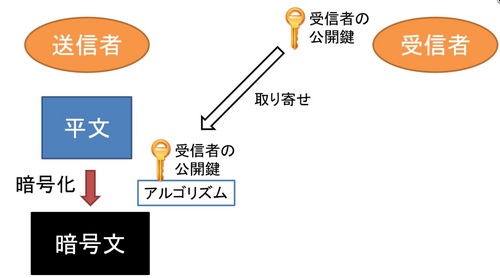

まず、暗号の基本の考え方。

送信者と受信者がいる。

それで暗号がかかっていない原文コンテンツをこの世界では平文といいます。それにある暗号鍵で暗号をかけます。

ここで言っている鍵というのは、乱数のことをいいます。ランダムに発生した00100100・・・・の意味のない順番めちゃめちゃの乱数です。乱数というのは乱数生成器で生成します。

暗号という作業は、もともとの平文にこの乱数である鍵を演算してやることで、順番をめちゃめちゃにして読解不可能にすることをいいます。この演算部のことをスクランブラといいます。

平文と鍵をスクランブラにぶちこむと、読解不可能な暗号文ができるわけです。それを逆の作業で読解するときは、その暗号をかけた鍵で、暗号を戻す逆の演算部デスクランブラに、暗号文とその鍵をぶち込むと、平文に戻るのです。

これが暗号の基本の考え方です。

送信者がかける暗号鍵と、それを復号化する暗号鍵は、同じ鍵、つまり共通鍵であることが必須条件です。

これを共通鍵暗号方式といいます。

共通鍵暗号方式は、比較的軽い処理なので、映像とか音声のような大容量のコンテンツを暗号化するのはもっぱらこちらの共通鍵暗号方式を使います。大容量のコンテンツですから、時間がかかっちゃうので、ふつうはこちらの共通鍵暗号方式を使うのが通例です。

鍵、いわゆる乱数は、その長さ(鍵長)が長いほど、暗号の読解は難しくなります。改ざん者に読解困難にさせるには、一番手っ取り早い方法は、鍵長を長くしてやることです。

乱数生成器は、真正乱数生成器と疑似乱数生成器と2種類存在します。

乱数を発生させるときに、同じ鍵が生成される可能性がほんの何パーセントの確率で少しでもある場合が、疑似乱数生成器です。

それがまったくない生成される度に、まったく違う乱数が生成される。再出現率0%の理想の乱数生成器が真正乱数生成器です。

セキュリティ的には、真正乱数生成器を使うことが理想です。でも真正乱数生成器というのは、熱音源だったり、機械的なモノじゃないので、それを管理したりするのが大変で理想ではあるけれど、ほとんど日常的には使われないです。

普通は疑似乱数生成器のほうを使用します。

さて、送信者と受信者で同じ共通鍵をもつ共通鍵暗号方式。じっさいは、DES,TripleDeS,AESとかいうアルゴリズムがあります。DES,TripleDESは、もう弱すぎてすぐに破られちゃうので、もういまは使われていませんね。AESが標準だと思います。

これにさらに鍵長を長くして読解困難度を難しくしています。

共通鍵暗号方式の弱点は、送信者と受信者で、同じ鍵である共通鍵をどのように安全にお互いに配置するか、それもネット上のやりとりで。その最初の設定条件のところをどうするかが悩みなのです。

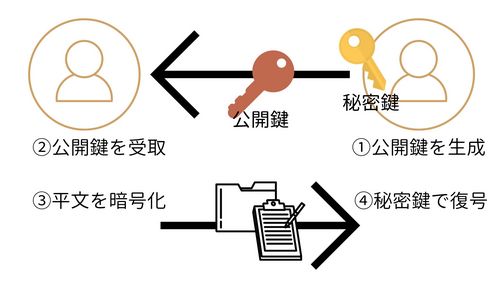

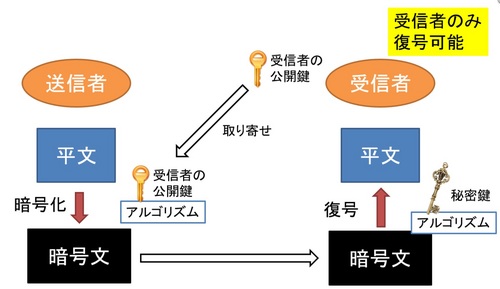

それに対して、公開鍵暗号方式です。

公開鍵暗号では、まず乱数発生器で鍵を生成します。これを誰にも公開することなく、自分だけが秘密裏に保管しておきます。これを秘密鍵といいます。誰にも公開しないので、セキュリティには万全です。

この秘密鍵に対して、そのペアとなる公開鍵を生成することができるのです。秘密鍵・公開鍵はアルゴリズム的に一義的にかならずペアとなるようにできているのです。

秘密鍵は、自分だけが保管しておきますから、いわゆる秘密の鍵です。でも公開鍵は、他人に公開してもいい鍵なのです。だから公開鍵といいます。

公開鍵で暗号化したものは、その秘密鍵で復号化します。

逆に秘密鍵で暗号化したものは、その公開鍵で復号化します。

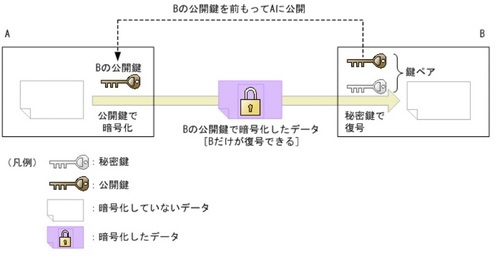

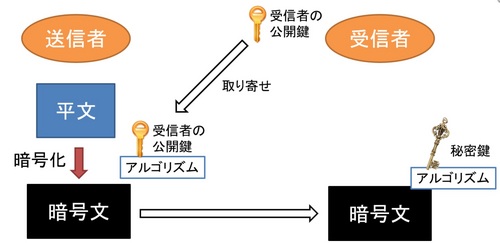

これを具体的な送信者と受信者のセッションのやりとりで説明していきましょう。

まず受信者は秘密鍵を生成します。そしてそのペアとなる公開鍵を生成します。秘密鍵は自分だけで保管します。

そして公開鍵を相手に渡します。送信者は、その公開鍵を受け取って、平文をその受け取ってほしい相手の公開鍵で暗号化します。その暗号化コンテンツを相手に送ります。

自分の公開鍵で暗号化した平文は、自分の秘密鍵でしか復号化できません。無事復号化できた場合は、送信者にとってちゃんと送り届けたい相手に送れたことになります。なぜなら秘密鍵はその相手しか持っていなくて、誰にも公開していないものだからです。

もうちょっとセッションぽく説明するとこんな感じの順番になります。

上のやり方は、公開鍵暗号方式を理解するための初歩的な説明の仕方で、自分の公開鍵を相手に渡し、相手のほうで、自分の公開鍵で暗号化して、自分の秘密鍵で復号化する、というやり方でしたが、これはあくまで説明用というところが多く、自分はあまり馴染まないです。

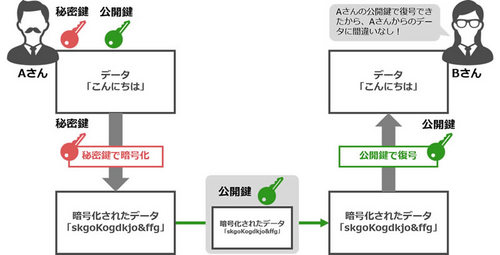

もっと実際の実用例は、こっちだと思います。

まず、送りたい平文を自分だけの秘密鍵で暗号化して、その暗号コンテンツと同時に自分の公開鍵を相手に渡す。相手は、その送ってきた公開鍵で復号化できたので、あっこれは送ってきた人は自分の通信したい相手なんだ。なぜならちゃんと復号化できたということは、それはその相手しか持っていない秘密鍵で暗号化されていたということを証明しているから!

公開鍵暗号方式はこっちの使い方のほうが本命でしょう!自分は1995年のときは、こっちで公開鍵暗号方式を学びました。

これが公開鍵暗号方式です。

共通鍵暗号方式の弱点は、送信者と受信者とで同じ鍵である共通鍵をインターネット上でどのようにデフォルトで最初に設置するかが弱点でした。

でも公開してもいい公開鍵を作ることによって、そのような弱点を補うことができます。

じゃあ、もう暗号通信はすべて公開鍵暗号方式でやればいいじゃないか、ということになりますが、そんなに簡単なことじゃないんですね。

公開鍵暗号方式のアルゴリズムとして使われているのは、RSAや楕円暗号方式とかあります。もうこれは数学の世界なんですね。共通鍵暗号方式はデータの並べ替えなので、単純なのですが、公開鍵暗号方式は数学の世界なので、超読解不可能であると同時に、演算にものすごく時間がかかります。

だから映像や音声のような大容量のコンテンツを暗号化するには向いていないのです。暗号化、復号化にべらぼうに時間がかかってしまう。

公開鍵暗号方式が使われる用途は、鍵の受け渡しとか、相互認証という作業のときに使います。

相互認証というのは、まず自分の乱数生成器で乱数を発生させて、その乱数を相手と公開鍵暗号方式でキャッチボールして、相手が本当に自分が通信したい相手なのかを確認する作業のことをいいます。

やりとりをするデータが乱数なので、データ容量が小さいのでいいのです。鍵のやり取りも、たかが鍵ですので、データ容量が小さいですね。

こういうときに公開鍵暗号方式を使います。

それでそのお互いのキャッチボールで、相手が自分の通信したい正しい相手と証明された時点で、その相互認証に使われたときの自分の秘密鍵と相手の公開鍵とで、それをMix Generateして共有鍵(セッション鍵)を生成するのです。

相互認証の結果、生成した鍵ですから、その両者間だけで持っている共通鍵になります。

それでようやく本命の映像や音声の大容量のコンテンツを、共通鍵暗号方式で、この相互認証の結果、生成された共有鍵で暗号化して相手に渡すのです。

つまり、インターネット上で相手と通信する場合は、まず公開鍵暗号方式で相互認証して相手が正しいと判明した時点で、共通鍵暗号方式でコンテンツ暗号、そういう手順でやっている訳です。

公開鍵暗号方式と共通鍵暗号方式ではお互いの弱点を補いながら、それを両方使いながらインターネットでは利用されているんですね。

共通鍵暗号方式と公開鍵暗号方式とが理解できた時点で、少しそこから離れて、もうひとつの大事なハッシュ関数について学んでみましょう。いわゆる電子署名ですね。これもものすごく大事なことです。

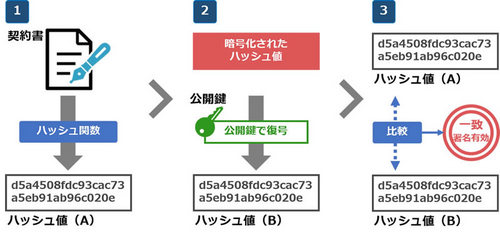

ハッシュ関数というのは、その元々のコンテンツ、いわゆる平文の内容が、第三者によって改ざんされていないか、どうかを確認する機能のことをいいます。

ハッシュ関数というのは、どんな長さのデータであっても、そのハッシュ関数をかけてやると、必ず固定長のビットに変換する機能をもつモジュールのことで、平文の内容が1ビットでも変わっていたならば、もうその出力される固定長のビット、ハッシュ値はがらりと変わってしまう、そんな性質を持っています。

だからハッシュ値をみれば、その値が改ざんされているかどうかが確認できます。ハッシュ値はMAC(Message Authentication Code)とも言われていますね。

上の図で説明すると、まず送る側で、送りたい契約書をハッシュ関数をかけて、ハッシュ値(MAC)を生成します。これがオリジナルの平文(契約書)の中身を表す神様のデータです。このハッシュ値(MAC)を自分の秘密鍵で暗号化して相手に渡します。

受け取った相手は、相手から同様に送られてきた相手の公開鍵で、このハッシュ値(MAC)を復号化します。

そして同様に送られてきた契約書(平文)の暗号化コンテンツを自分側でハッシュ値を取ってみるのです。そして得られたハッシュ値を相手が送ってきたハッシュ値と比較して、同じであれば、平文(契約書)の中身は変わっていない、改ざんされていないということが証明されたことになります。

公開鍵暗号方式で、通信する相手が正しい相手かどうか、そしてそれが証明されたら、共通鍵暗号方式でコンテンツ暗号、これにさらにそのコンテンツの内容が改ざんされていないかどうかの証明としてハッシュ関数を使う。

この3点セットですね。これがすべての基本です。

ハッシュ関数で得られたハッシュ値(MAC)は、一般名称としては電子署名と言われます。いやいや正確にいうと、そのハッシュ値に自分の秘密鍵で暗号化したものを電子署名といいます。

巷で言われている、そして電子契約の世界で言われている電子署名というのは、このハッシュ値(MAC)、およびそれを自分の秘密鍵で暗号化したもののことをそういいます。内容が正しいこと、改ざんされていないこと、そして正しい相手から送られてきたことの証明の役割を果たすのです。

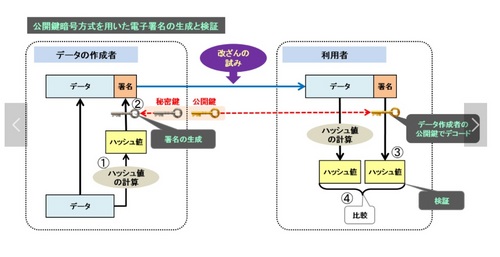

具体的にこの電子署名の使い方の図を説明しますね。この図が一番実践的で、実際の電子契約サービスで言われている電子署名とはこのことを言います。

まさに公開鍵暗号方式を用いた電子署名の生成と検証です。

相手が正しい通信相手なのか(公開鍵暗号方式)と、内容が正しい、改ざんされていないのか(ハッシュ関数)の両方をやっている機能図です。電子契約はこのことを言っていると思います。

これは自分が思っていることですが、契約書ってあまりデータ容量が大きいものではないから、共通鍵暗号方式を使うまでもなく、公開鍵暗号でそのまま暗号・復号してもそんな時間がかからないのでしょうね。

だから出てくるテクノロジーは、公開鍵暗号方式と電子署名(ハッシュ関数)だけなのだと思います。

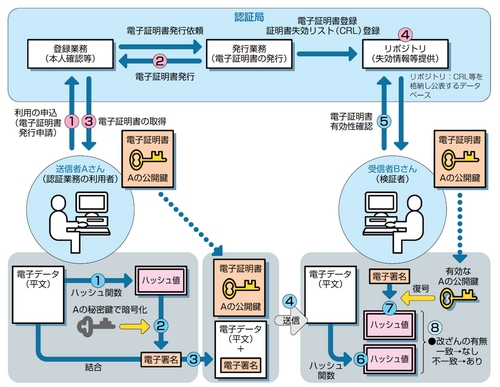

そして最後になりますが、認証局(CA=Certification Authority)です。

公開鍵暗号方式で、秘密鍵とペアで生成された公開鍵。これは公開してもいい鍵ですので、その公開鍵を相手に渡す訳ですが、この公開鍵がきちんとした出自のしっかりした機関から発行されたものであるほうがセキュリティ的にも全然信頼度が増します。

相手と通信したい場合、その相手の公開鍵を相手からもらうのではなく、第三者機関である認証局(CA)から発行してもらうのです。

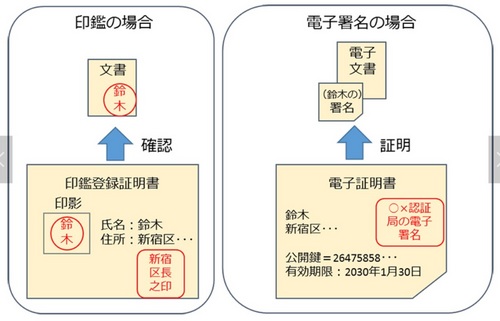

認証局というのは、通信をする人の公開鍵を全部そこに登録してもらい、それを認証局として正式に権威・証明する聖なる機関なのです。公開鍵を、認証局が正式に認証した公開鍵ですよ、ということで、作成されたデータを電子証明書(公開鍵証明書)と言います。

日本のハンコ文化である印鑑は、その印鑑の投影をそのまま自分の住んでいる区役所に印鑑登録証という形で登録しますよね。これは確かに私の印鑑です、という感じで。それの電子版と考えてもらえばいいです。自分の存在を意味する自分の秘密鍵に対して、そのペアとなる公開してもいい公開鍵を認証局に登録しておくのです。認証局がその自分の公開鍵を確かに自分のものだ、と証明してくれるのです。

ハンコ文化の印鑑登録証に相当するものの電子版が、電子証明書、もしくは公開鍵証明書と呼ばれるものなのです。印鑑の投影に対して公開鍵、そして区役所に対して認証局という関係です。そう考えるとわかりやすいです。

自分が通信したい相手の公開鍵を相手からもらうのではなく、第三者機関である認証局から取り寄せるのです。電子証明書(公開鍵証明書)は、認証局の秘密鍵で暗号化されています。ハッシュ値もついているかな?

認証局の公開鍵は、認証局からもらいます。

だから、こういうインターネット通信をしたい人は、みんな自分の公開鍵を、認証局に登録しているのです。そして認証局に電子証明書(公開鍵証明書)を作ってもらい権威づけ、管理してもらっているのです。

公開鍵暗号方式、共通鍵暗号方式、ハッシュ関数、そして認証局(CA)も全部込みで入れた最終の図はこうなります。

これが最終トータルのシステム図になります。

これがインターネット上の通信の理想図です。

このシステムインフラのことをPKI(Public Key Infrastructure)(公開鍵暗号インフラ)と言います。

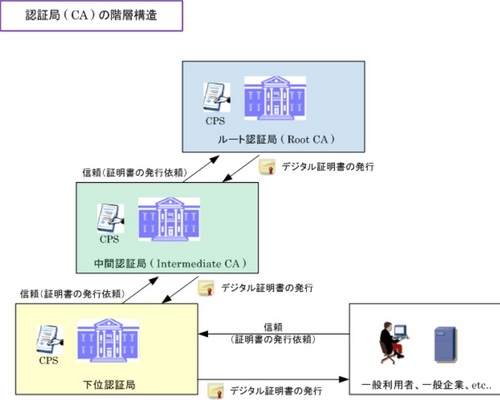

認証局は、世界で1か所しかないということは現実的に無理であろうから、実際は、最高機関のルートCAに対してこのように複数のCA(認証局)が階層構造にぶらさがる感じになります。

理想はこうなんだけれど、実際こうやってきちんとしたインフラにすることは、現実大変なことなので、公開鍵暗号方式を使わず、共通鍵暗号方式だけを採用して、その共通鍵を送信者・受信者にどのようなセキュアに配布するかに頭をつかうとか、そういう簡易型で実装している場合が多いですね。

上のPKIはあくまで究極の理想図、理想インフラなのです。

電子契約サービスを導入するにあたって、PKIが基本ベースになるということで、昔取った杵柄で説明してみましたがいかがでしたでしょう?

自分も30年ぶりに思い出しながら、やってみましたが、あれよあれよ、という感じで思い出してきて、意外と錆びついていないことがわかりました。

自分は、暗号セキュリティの世界は何年経っても、基本の考え方は変わってないという印象を持っていますが、やはりあの当時といまではセキュリティの脅威は全然比べ物にならないくらい増えていると実感しています。

いまは、やはりネットワークを通してのサイバー攻撃ですね。ハッカー達がネットワークを通じて攻撃をしてきて、大混乱、大損害を与えようとしています。

これが自分が暗号セキュリティを勉強していた1995年当時とは、全然比べ物にならないくらい大変な脅威です。サイバー攻撃はあの頃にはなかったですね。

東京五輪で、外国からのサイバー攻撃が大会期間中じつに4億5千万回あった、という事実を知っていますか?それを日本はしっかりガードして、被害なく無事大会に支障をきたすことなく守り通したという事実に自分は誉を感じます。

この日本国内からはもちろんのこと、諸外国からのサイバー攻撃からどう守っていくか、企業はもとより、日本全体の問題でもありますね。

そういう意味で、今の時代のセキュリティは、単なるセキュリティではなく、サイバーセキュリティなんだと実感しました。

セキュリティはお金を儲けるものではないけれど、このネットワーク時代、ビジネスを守っていく上で絶対欠かせないものであることは確かですね。